Vertrieb

Vorteile von trustkey EntryControl

Besserer Sicherheitsstatus

Reduzieren Sie das Angriffsrisiko durch Einsatz von anpassbarer und zuverlässiger Identitätsprüfung für alle Benutzer und Geräte.

Schutz vor internen Sicherheitsbedrohungen

Senken Sie Sicherheitsrisiken durch konstante Überprüfung der Zugangsberechtigungen der Nutzer, unabhängig von Ihrem Standort oder Verantwortungsbereich.

Verbesserte Compliance

Halten Sie regulatorische Vorgaben für sicheren Zutritt und Datensicherheit ein.

Zentralisierte Identitätsverwaltung

Verwalten Sie Benutzeridentitäten und Zutrittsrechte zentral.

Funktionen von trustkey EntryControl

Adaptive Authentifizierung

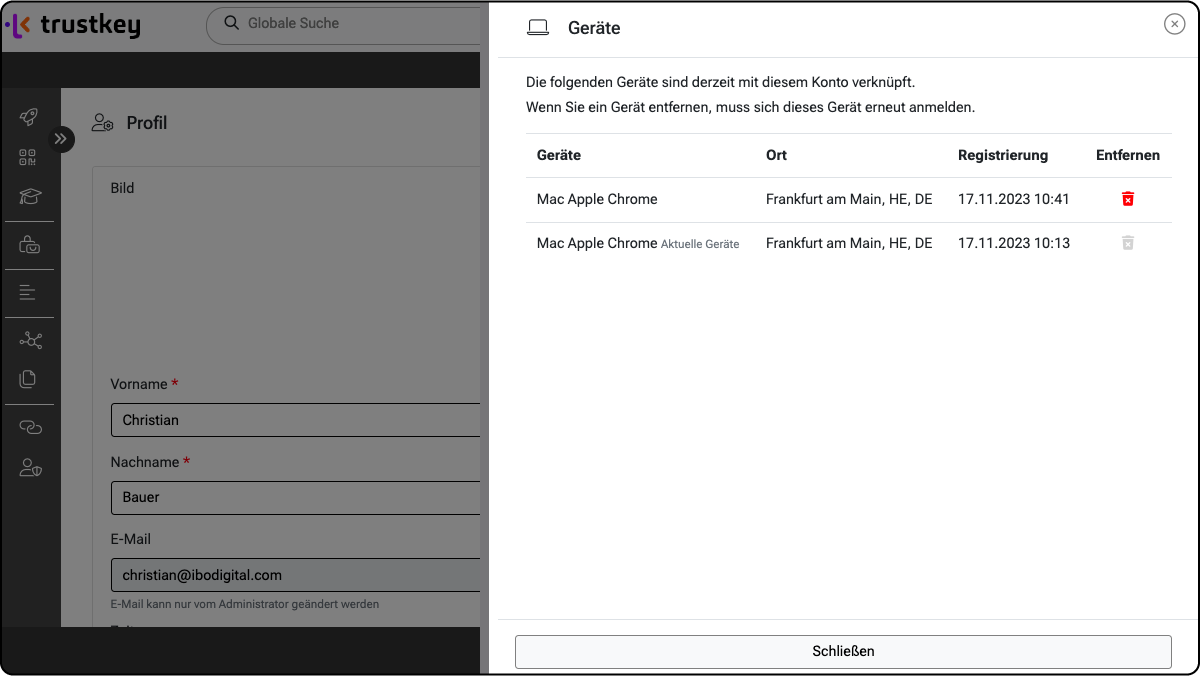

Verifizieren Sie den Zutritt basierend auf kontextbezogenen Faktoren wie IP-Adresse, Standort und Gerät.

Multifaktor-Authentifizierung (MFA)

Verbessern Sie Ihren Sicherheitsstatus mit einer zusätzlichen Verifizierungsschicht für Benutzer.

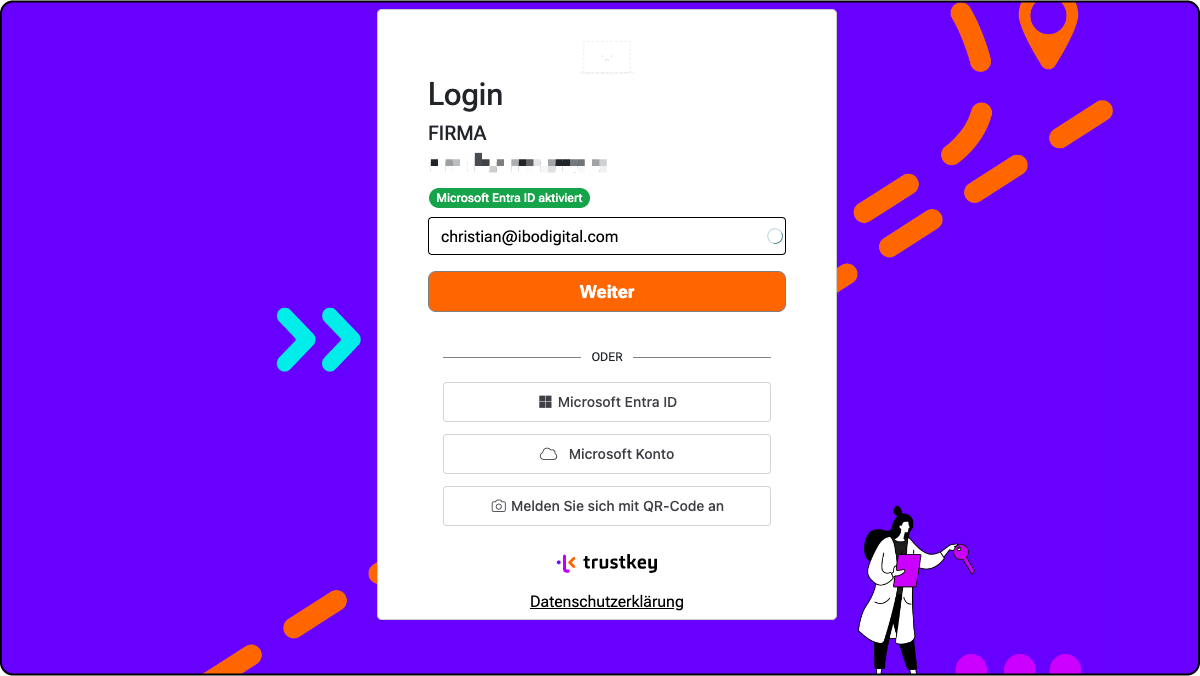

Microsoft Identitätsmanagement Integration

Integrieren Sie trustkey in Microsoft Entra oder ermöglichen Sie Benutzern Ihr Microsoft Konto zur Anmeldung zu nutzen.

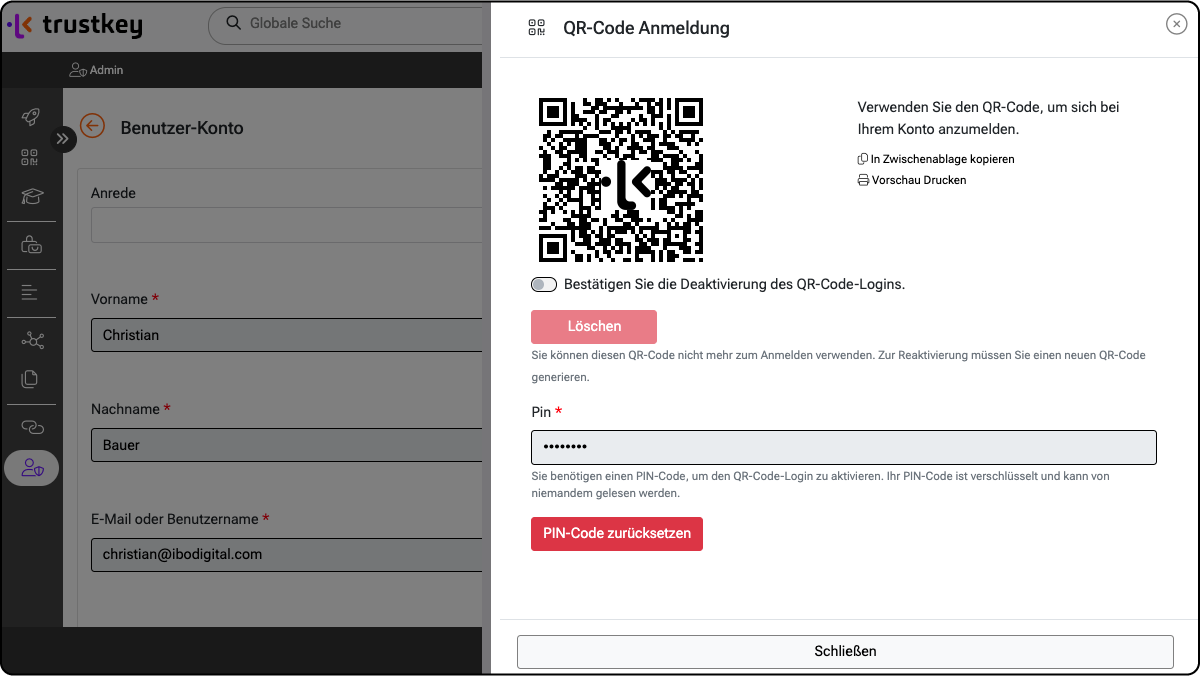

QR-Code Anmeldung

Erstellen Sie individuelle Batches mit QR-Code zur Anmeldung in trustkey. Fordern Sie eine Verifizierung durch Eingabe eines PINs.zu nutzen.

Zusätzliche Funktionen

Richtlinienbasierter Zutritt

Reduzieren Sie die Zutrittsrechte nach Bedarf im Einklang mit den Sicherheitsrichtlinien des Unternehmens..

Kontinuierliche Verifizierung

Identifizieren Sie Gefahren umgehend durch ständige Analyse von Nutzeridentitäten.

Toolkits

Download Center

E-Books und Infografiken

Playbook

Dokumentation und Tutorials

Blog

Anwendungsfälle und Best Practices

Prozess-Lexikon

Begriffe und Methoden

trustkey EntryControl erhalten

trustkey EntryControl ist erhältlich mit der trustkey Plattform. Erstellen Sie Prozesse und Workflows, die Menschen, Funktionen und Systeme in einer Plattform verbinden.

Eine weitere interessante Process-Option könnte für Sie sein

trustkey Vault

Schützen Sie wichtige Unternehmensdaten mit erstklassigen Datenschutz- und Sicherheitskontrollen.

trustkey AccessControl

Entwickeln Sie Richtlinien, die den Benutzerzugriff auf Basis des Need-To-Know-Prinzips regeln und die Überprüfung der Berechtigungen sicherstellen.

trustkey SensitiveDataControl

Behalten Sie den Überblick über Datenvorschriften, indem Sie bestimmte Datenfelder und Objekte innerhalb Ihrer Process-Experiences erkennen, klassifizieren und den Zugriff einschränken.